Une campagne de spam vise à inciter les utilisateurs à installer une extension Chrome malveillante. Dans certains cas, ils se retrouveraient même avec le ransomware Locky.

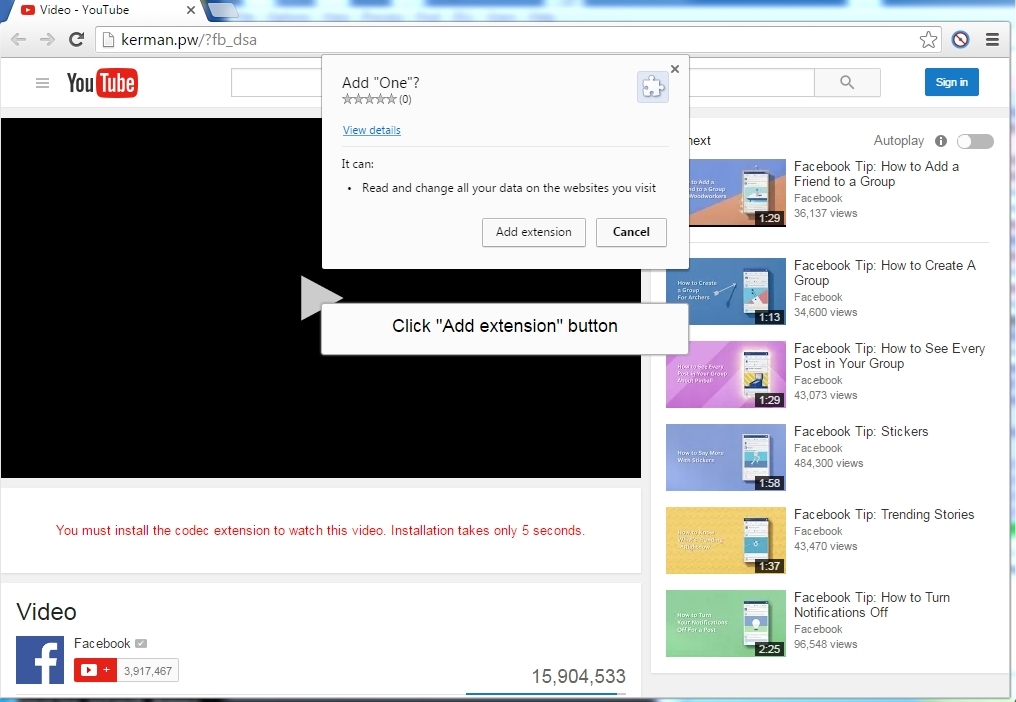

Attention arnaque. Des chercheurs en sécurité viennent de détecter une campagne de spam malveillante qui s’appuie sur de banales photos. Comme le précise le chercheur Bart Blaze dans une note de blog, la victime reçoit une image au format .SVG dans son fil Messenger. En cliquant dessus, il exécute en réalité un code Javascript intégré dans l'image. Si l’utilisateur est sous Chrome, ce code va le rediriger vers un faux site qui ressemble à YouTube et qui l'incite à installer une extension Chrome pour lire la vidéo.

Une fois installée, cette extension siphonne les identifiants Facebook et envoie l'image aux amis de l’utilisateur. Elle est capable de lire et modifier les données des sites web qu'il consulte, ce qui ouvre la porte à d'autres arnaques. Elle serait également capable de télécharger d’autres malwares sur l’ordinateur.

Un autre chercheur en sécurité, Peter Kruse, affirme avoir détecté des cas où le ransomware Locky est finalement installé sur le machine de l’utilisateur.

Confirmed! #Locky spreading on #Facebook through #Nemucod camouflaged as .svg file. Bypasses FB file whitelist. https://t.co/WYRE6BlXIF pic.twitter.com/jgKs29zcaG

— peterkruse (@peterkruse) 20 novembre 2016

Toutefois, ce n’est pas l'avis de Facebook qui n'a détecté aucune installation de Locky à la suite de ces images piégées. Interrogé par SC Magazine, Peter Kruse persiste et signe : « Il y a des tonnes de domaines malveillants utilisés dans cette campagne et quelque uns au moins essayent d’installer Locky », explique-t-il.

Quoi qu’il en soit, veillez à ne jamais ouvrir une image SVG dans Facebook Messenger. Et si, par malheur vous vous retrouvez avec cette extension Chrome malveillante, désinstallez là immédiatement et changez votre mot de passe Facebook.

Source de l'article : 01net

Qu'est-ce que Locky ?

Locky est ce qu'on appelle un ransomware, c'est-à-dire un malware (pour Windows) qui prend en otage vos fichiers en les chiffrant et qui vous réclame une rançon à payer pour pouvoir déchiffrer vos précieuses données. Apparu en février 2016, Locky serait l’œuvre des mêmes personnes qui ont lâché le ransomware Dridex en 2015. Locky se répand actuellement comme une trainée de poudre dans toute l'Europe, notamment en France et en Allemagne. Et cerise sur le gâteau, il évolue chaque semaine en utilisant de nouvelles méthodes de propagation.

Comment Locky se propage-t-il ?

Comme la plupart des ransomwares, Locky se diffuse par email (envoyés grâce à un botnet) dans lesquels se trouve une pièce jointe mortelle. Le sujet de ces emails suit toujours la même syntaxe (pour le moment), à savoir "ATTN: Invoice J-XXXXXXX". Le corps du message contient un message correctement rédigé, parfois en français, qui nous demande de payer rapidement une facture, et la pièce jointe est au format "invoice_J-XXXXXX.doc".

Quant au nom de l'expéditeur, ce n'est jamais le même. Il doit s'agir du propriétaire d'une des machines détournées via le botnet pour l'envoi de ces spams.

Si vous ouvrez la pièce jointe, un programme autonome va se télécharger et s'installer sur votre ordinateur, vos documents seront inaccessible, si un disque dur ou une clé USB est branché sur l'ordinateur leurs contenus seront aussi cryptés.

Quels sont les dégâts qu'il engendre ?

À partir de là, le ransomware commence à chiffrer les fichiers en fonction de leur extension et affiche dans le bloc note, un message réclamant de l'argent

Le fond d'écran de Windows est lui aussi remplacé, affichant la même demande.

Locky supprime aussi les sauvegardes interne ("shadow copies") que Windows fait par l'intermédiaire de son VSS (Volume Snapshot Service), rendant impossible toute récupération.

Enfin, si la victime visite l'un des liens (HTTP classique ou .onion sur Tor) indiqué dans le message, elle tombera sur une page lui indiquant comment acheter puis payer avec des Bitcoins la modique somme de 0,5 BTC (200 € environ) à 1 BTC (400 € environ) pour obtenir un "déchiffreur" baptisé Locky Decryptor PRO. Déchiffreur dont l'efficacité n'a pas été prouvée.

Comment se protéger ?

N'ouvrez pas les pièces jointes d'un email dont vous ne connaissez pas l'expéditeur, si vous ouvrez la pièce jointe, le programme se télécharge et s'installe sur votre ordinateur de manière autonome, une fois cryptés, vos documents seront inaccessible, la seule "vrai" solution serait ensuite de réinstaller le système de l'ordinateur après avoir ouvert cette pièce jointe.

Même si vous reconnaissez l'adresse de l'expéditeur, soyez tout aussi méfiant car cela peut très bien être usurpé. Ensuite, équipez vous d'un vrai antivirus : Norton, Kaspersky, ESET, F-Secure...etc. Évitez les AV gratuits (la plupart sont des paniers percés) ou les petits outils de désinfection qui vous promettent monts et merveilles. Toutefois, l'antivirus n'est pas une solution miracle. Il peut vous protéger mais il ne faut pas non plus lui accorder toute votre confiance. C'est à vous d'être vigilant sur ce que vous ouvrez sur votre ordinateur.

Source Locky : Korben.info

Partager cette page sur les réseaux sociaux

Les commentaires